Andy Grove fue un refugiado húngaro que escapó del comunismo, estudió ingeniería y, finalmente, lideró la revolución de los ordenadores personales como director ejecutivo de Intel. Murió a principios de este año en Silicon Valley después de una larga lucha contra la enfermedad de Parkinson.

Cuando una de las personas más poderosas del mundo nos anima a ser paranoicos, quizás deberíamos escucharla.

Y Grove no es la única persona poderosa que recomienda precaución. Incluso el director del FBI – el mismo funcionario que recientemente ha pagado un millón de dólares a piratas informáticos para desbloquear el iPhone de un asesino – está alentando a todo el mundo a ocultar sus cámaras web.

Si respeta la ley. ¿De qué tiene que preocuparse? Como nos recuerda el eslogan del programa de vigilancia del Reino Unido: "Si no tiene nada que ocultar, no tiene nada que temer". Sin embargo, los ciudadanos que cumplen la ley también tienen razones para temer. Tienen motivos para proteger el acceso a sus dispositivos, archivos y comunicaciones con los seres queridos.

En este artículo, aprenderá cómo protegerse de los piratas informáticos a través del cifrado de última generación. En una sola sesión, puede dar grandes pasos hacia la seguridad de su privacidad.

Cosas de sentido común en cuanto a la seguridad

Para ser claro, todo lo que recomiendo aquí es 100% gratis y legal. Si se molesta en cerrar sus puertas por la noche, debería molestarte en usar el cifrado.

El lema del pionero: "Esté siempre preparado".

Bien, preparémonos.

En primer lugar, ofreceré un par de definiciones. Cuando utilizo el término "atacante" me refiero a cualquier persona que intenta acceder a sus datos, a quién no le ha dado una autorización expresa – ya sea un pirata informático, una empresa o incluso el gobierno.

Y cuando uso los términos "privado" o "seguro", hay que tener en cuenta que todo es relativo. La realidad es que – siempre que los seres humanos estén involucrados – ningún sistema será 100% privado o seguro.

Siempre que su teléfono, su ordenador y sus cuentas estén lo suficientemente protegidos, su contenido será un "bloque cifrado" al que casi nadie – independientemente de lo poderoso que sea – podrán tener acceso.

Consejo 1: Utilice la autenticación de dos factores en su bandeja de entrada

Su bandeja de entrada es la clave maestra de su vida. Si un atacante obtiene acceso a ella, no solo puede leer sus correos electrónicos, sino que también puede usarla para restablecer otras contraseñas. Esto incluye cuentas de redes sociales e incluso cuentas bancarias.

Lo más sencillo que puede hacer para mejorar considerablemente su seguridad personal es activar la autenticación de dos factores en su bandeja de entrada. Básicamente, la autenticación de dos factores es un segundo nivel de seguridad que se activa al iniciar sesión. Normalmente implica recibir un mensaje de texto con un código especial cada vez que inicia sesión en su cuenta.

La autenticación de dos factores reduce sustancialmente la probabilidad de que su bandeja de entrada sea pirateada.

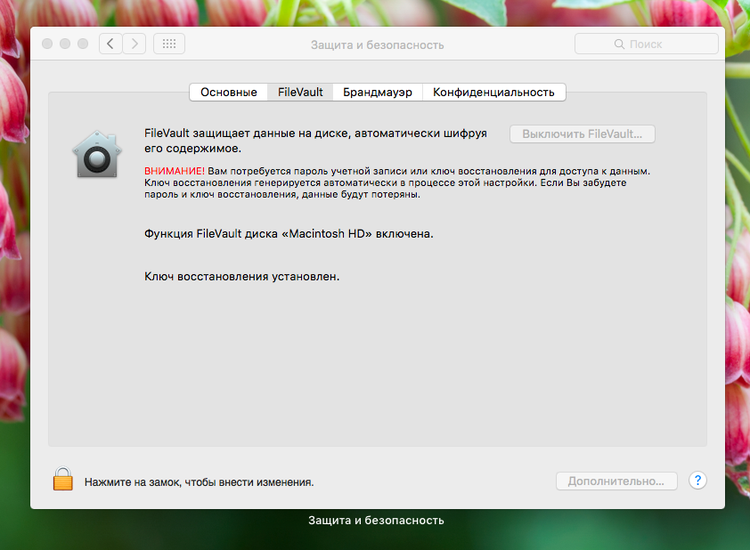

Consejo 2: Cifre su disco duro

Tanto Windows como MacOS disponen de cifrado de disco completo. Solo tiene que activarlo.

Consejo 3: Utilice la protección por contraseña en su smartphone

La identificación de huella digital es mejor que nada, pero a menudo no es suficiente.

Por lo general, un atacante tiene 10 intentos para introducir la contraseña antes de que el teléfono se bloquee completamente. Por lo tanto, si su contraseña de 4 dígitos es un número común, cámbiela.

Un consejo profesional: si insiste en utilizar la identificación de huella digital por razones de conveniencia, y alguna vez le da fallos, apague inmediatamente el teléfono. Así, cuando las autoridades vuelven a encenderlo, no podrán desbloquearlo sin su contraseña.

Consejo 4: Utilice contraseñas diferentes para cada cuenta

Las contraseñas son inherentemente inseguras.

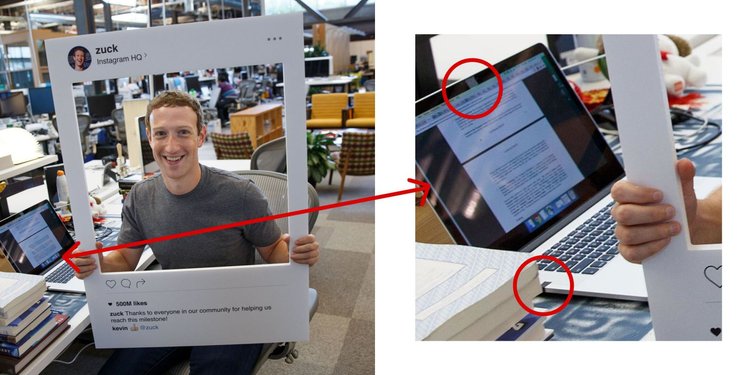

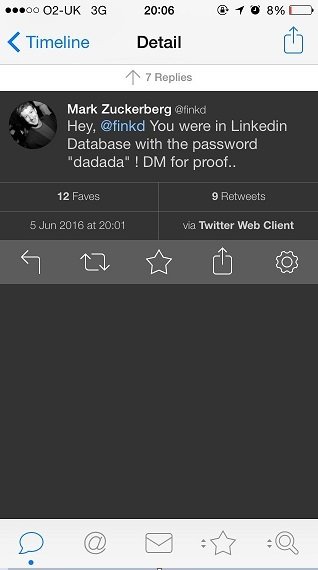

Mark Zuckerberg utilizó la contraseña "dadada" en su cuenta de LinkedIn. A principios de este año, cuando los piratas informáticos publicaron 117 millones de combinaciones de contraseñas de correo electrónico, la suya estaba entre ellas. Entonces, los piratas fueron capaces de utilizar su correo electrónico y contraseña para acceder a sus cuentas de Twitter y Pinterest.

Por tanto, no use la misma contraseña en más de una cuenta.

Evidentemente, recordar muchas contraseñas es complicado, por lo que es bueno utilizar un administrador de contraseñas.

Consejo 5: Envíe mensajes de texto privados con Signal

Signal es un popular servicio de mensajería que obtuvo una gran puntuación en la Electronic Frontier Foundation. Tiene las mismas características que otros servicios de mensajería: puede enviar mensajes, fotos y vídeos así como tener conversación en grupo. Solo hay una diferencia: todo está cifrado.

Signal es un servicio gratuito y de código abierto, que está disponible para los sistemas iOS y Android. Puede configurarlo y comenzar a enviar mensajes de forma segura con amigos y familiares en menos de 5 minutos.

- Instale Signal

- Invite a sus amigos a instalarlo

- Envíe mensajes

Felicidades – ahora puede hablar con sus amigos y familiares sobre lo que quiera y será prácticamente imposible que alguien espíe sus conversaciones.

También puede utilizar Signal para realizar llamadas telefónicas seguras.

Consejo 6: El modo incógnito de su navegador no es lo suficientemente privado

Incluso si utiliza el “modo incógnito” de Chrome o la “navegación privada” de Firefox, los siguientes podrían acceder a la actividad de tu red:

- Proveedores de servicios de Internet

- Administradores de sistemas a cargo de la red de tu colegio, lugar de trabajo o dondequiera que se conecte a Internet

- Google o cualquier otro navegador

Internet Explorer, Safari, Opera y otros navegadores no son más privados.

Si desea una navegación lo suficientemente privada (ningún sistema puede ser 100% seguro), debería usar Tor.

Consejo 7: Navegue en Internet de una forma más privada con Tor

Tor significa "The Onion Router", que hace referencia a una tecnología llamada así debido a que los mensajes se envían a través de un conjunto de nodos que se superponen unos sobre otros, como las capas de una cebolla, para ocultar la actividad de la red. Es gratis, de código abierto, y razonablemente fácil de usar.

- Descargue el Orbot

- Descargue el navegador Orfox

- Abra el Orbot

- Abra el Orfox

- Asegúrese de que todo está funcionando

Visite la página web check.torproject.org para verificar que todo funciona como debería. Enhorabuena – ahora puede utilizar Internet con la tranquilidad de saber que sería muy difícil que alguien le siga la pista.

Consejo 8: Realice una búsqueda en modo privado

Si Tor no es lo suficientemente conveniente para usted, al menos puede efectuar una búsqueda en privado mediante DuckDuckGo, el motor de búsqueda que no permite que le sigan la pista.